Transcription of Guide de la sécurité des données personnelles

1 FrLA S CURIT DES donn ES PERSONNELLESLES GUIDES DE LA CNIL2 SOMMAIREI ntroduction : G rer les risques sur la vie priv eSensibiliser les utilisateursAuthentifier les utilisateursG rer les habilitationsTracer les acc s et g rer les incidentsS curiser les postes de travailS curiser l'informatique mobileProt ger le r seau informatique interneS curiser les serveursS curiser les sites webSauvegarder et pr voir la continuit d'activit Archiver de mani re s curis eEncadrer la maintenance et la destruction des donn esG rer la sous-traitanceS curiser les changes avec d'autres organismesProt ger les locauxEncadrer les d veloppements informatiquesChiffrer, garantir l int grit ou signer valuer le niveau de s curit des donn es personnelles de votre organismeFICHE N 1 :FICHE N 2 :FICHE N 3 :FICHE N 4 : FICHE N 5.

2 FICHE N 6 :FICHE N 7 :FICHE N 8 :FICHE N 9 :FICHE N 10 :FICHE N 11 :FICHE N 12 :FICHE N 13 :FICHE N 14 :FICHE N 15 :FICHE N 16 :FICHE N 17 : 479111213151617192021222325262728303 LES GUIDES DE LA CNILLA S CURITE DES donn ES PERSONNELLESINTRODUCTIONL a gestion des risques permet de d terminer les pr cautions prendre au regard de la nature des donn es et des risques pr sent s par le traitement, pour pr server la s cu-rit des donn es (article 34 de la loi du 6 janvier 1978 modifi e, dite loi Informatique et Libert s). Le r glement europ en 2016/679 du 27 avril 2016 (dit r glement g n ral sur la protection des donn es ou RGPD) pr cise que la protection des donn es personnelles n cessite de prendre des mesures techniques et organisationnelles appropri es afin de garantir un niveau de s curit adapt au risque (article 32).

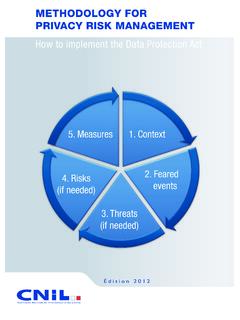

3 Une telle approche permet en effet une prise de d cision objective et la d termination de mesures strictement n cessaires et adapt es au contexte. Il est cependant parfois difficile, lorsque l on n est pas familier de ces m thodes, de mettre en uvre une telle d marche et de s assurer que le minimum a bien t mis en uvre. Pour vous aider dans votre mise en conformit , ce Guide rappelle ces pr cautions l men-taires qui devraient tre mises en uvre de fa on syst l id al, ce Guide sera utilis dans le cadre d une gestion des risques, m me minimale, constitu e des quatre tapes suivantes :Recenser les traitements de donn es caract re personnel, automatis s ou non, les donn es trai-t es (ex : fichiers client, contrats) et les supports sur lesquels elles reposent : les mat riels (ex : serveurs, ordinateurs portables, disques durs) ; les logiciels (ex : syst me d exploitation, logiciel m tier) ; les canaux de communication (ex : fibre optique, Wi-Fi, Internet) ; les supports papier (ex : document imprim , photocopie).

4 Appr cier les risques engendr s par chaque traitement :1. Identifier les impacts potentiels sur les droits et libert s des personnes concern es, pour les trois v -nements redout s suivants :- acc s ill gitime des donn es (ex : usurpations d identit s cons cutives la divulgation des fiches de paie de l ensemble des salari s d une entreprise) ;- modification non d sir e de donn es (ex : accusation tort d une personne d une faute ou d un d lit suite la modification de journaux d acc s) ;- disparition de donn es (ex : non d tection d une interaction m dicamenteuse du fait de l impossibilit d acc der au dossier lectronique du patient).2. Identifier les sources de risques (qui ou quoi pourrait tre l origine de chaque v nement redout ?)

5 , en prenant en compte des sources humaines internes et externes (ex : administrateur informatique, utilisateur, attaquant externe, concurrent), et des sources non humaines internes ou externes (ex : eau, mat riaux dangereux, virus informatique non cibl ).4 LES GUIDES DE LA CNILLA S CURITE DES donn ES PERSONNELLESR isquesImpacts sur les personnesPrincipales sources de risquesPrincipales menacesMesures existantes ou pr vuesGravit VraisemblanceAcc s ill gitime des donn esModification non d sir e de donn esDisparition de donn es3. Identifier les menaces r alisables (qu est-ce qui pourrait permettre que chaque v nement redout survienne ?). Ces menaces se r alisent via les supports des donn es (mat riels, logiciels, canaux de communication, supports papier, etc.)

6 , qui peuvent tre :- utilis s de mani re inadapt e (ex : abus de droits, erreur de manipulation) ;- modifi s (ex : pi geage logiciel ou mat riel keylogger, installation d un logiciel malveillant) ;- perdus (ex : vol d un ordinateur portable, perte d une cl USB) ;- observ s (ex : observation d un cran dans un train, g olocalisation d un mat riel) ;- d t rior s (ex : vandalisme, d gradation du fait de l usure naturelle) ;- surcharg s (ex : unit de stockage pleine, attaque par d nis de service).4. D terminer les mesures existantes ou pr vues qui permettent de traiter chaque risque (ex : contr le d acc s, sauvegardes, tra abilit , s curit des locaux, chiffrement, anonymisation).5. Estimer la gravit et la vraisemblance des risques, au regard des l ments pr c dents (exemple d chelle utilisable pour l estimation : n gligeable, mod r e, importante, maximale).

7 Le tableau suivant peut tre utilis pour formaliser cette r flexion :Mettre en uvre et v rifier les mesures pr vues. Si les mesures existantes et pr vues sont jug es appropri es, il convient de s assurer qu elles soient appliqu es et contr l r aliser des audits de s curit p riodiques. Chaque audit devrait donner lieu un plan d action dont la mise en uvre devrait tre suivie au plus haut niveau de l GUIDES DE LA CNILLA S CURITE DES donn ES PERSONNELLESPOUR ALLER PLUS LOIN Le RGPD introduit la notion d analyse d impact relative la protection des donn es et pr cise que celle-ci doit au moins contenir une description du traitement et de ses finalit s, une valuation de la n cessit et de la proportionnalit , une appr ciation des risques [.]

8 ] et les mesures envisag es pour traiter ces risques et se conformer au r glement (voir article ). La r flexion sur les risques dont il est question dans la pr sente fiche permet d alimenter le volet sur l appr ciation des risques de l analyse d impact. Les guides PIA de la CNIL ( ) permettent de me-ner une analyse d impact relative la protection des donn es. L tude des risques sur la s curit de l information1 peut tre men e en m me temps que l tude des risques sur la vie priv e. Ces approches sont compatibles. L tude des risques permet de d terminer des mesures de s curit mettre en place. Il est n ces-saire de pr voir un budget pour leur mise en Par exemple l aide de la m thode EBIOS, m thode de gestion des risques publi e par l Agence nationale de la s curit des syst mes d information (ANSSI) du Secr tariat g n ral de la d fense et de la s curit nationale (SGDSN).

9 EBIOS est une marque d pos e du SGDSN ( ).LES GUIDES DE LA CNILLA S CURITE DES donn ES PERSONNELLES7 SENSIBILISER LES UTILISATEURSF aire prendre conscience chaque utilisateurdes enjeux en mati re de s curit et de vie priv e. LES PR CAUTIONS L MENTAIRES Sensibiliser les utilisateurs travaillant avec des donn es caract re personnel aux risques li s aux libert s et la vie priv e, les informer des mesures prises pour traiter les risques et des cons quences potentielles en cas de manquement. Organiser une s ance de sensibilisation, envoyer r guli rement les mises jour des proc dures pertinentes pour les fonctions des personnes, faire des rappels par messagerie lectronique, etc. Documenter les proc dures d exploitation, les tenir jour et les rendre disponibles tous les utilisateurs concern s.

10 Concr tement, toute action sur un traitement de donn es caract re personnel, qu il s agisse d op rations d administration ou de la simple utilisation d une application, doit tre expliqu e dans un langage clair et adapt chaque cat gorie d utilisateurs, dans des documents auxquels ces derniers peuvent se r f rer. R diger une charte informatique et lui donner une force contraignante (ex. annexion au r glement int rieur). Cette charte devrait au moins comporter les l ments suivants :1. Le rappel des r gles de protection des donn es et les sanctions encourues en cas de non respect de Le champ d application de la charte, qui inclut notamment : - les modalit s d intervention des quipes charg es de la gestion des ressources informatiques de l organisme ;- les moyens d authentification utilis s par l organisme ;- les r gles de s curit auxquelles les utilisateurs doivent se conformer, ce qui doit inclure notamment de : - signaler au service informatique interne toute violation ou tentative de violation suspect e de son compte informatique et de mani re g n rale tout dysfonctionnement ; - ne jamais confier son identifiant/mot de passe un tiers.