Transcription of Nicht lizenzierter Ausdruck *** IT-Security

1 IT-SecurityIT-SecuritySichere Nutzung der IKT im Alltag - IT Security ** Nicht lizenzierter Ausdruck **1. Grundbegriffe zu Daten und Informationen was ist der Unterschied?Aus Daten werden Informationen Beispiel: Wir messen die monatlichen Niederschlagsmengen innerhalb eines Jahres. Unsere Messungen f r die Monate ergeben diese Daten: Januar: 60 mm, Februar: 55 mm, M rz: 79 mm, April: 83 mm, Mail: 144 mm, Juni: 155 mm, Juli: 157 mm, August: 151 mm, September: 101 mm, Oktober: 73 mm, November: 83 mm, Dezember: 73 mm. Mit diesen Daten k nnen Fragen beantwortet werden: Wie hoch ist die j hrliche Niederschlagsmenge? In welchen Monaten gibt es besonders hohe/niedrige Niederschlagsmengen?Die Antworten auf diese Fragen sind Informationen, die aus den Daten n mlich den Messergebnissen - gewonnen wurden. DatenbedrohungCybercrime (Internetkriminalit t) Der Begriff Internetkriminalit t bezeichnet jedes Verbrechen, das mit Hilfe eines Computers im Internet begangen hierf r sind Internetbetrug, das Aussp hen von Daten, Identit tsdiebstahl (Pretexting), Eindringen in fremde Netzwerke, Urheberrechtsverletzung, Cyber-Terrorismus, Cyber-Mobbing, Volksverhetzung sowie das Verbreiten von Kinderpornografie.

2 Datensicherung BackupComputer k nnen durch Feuer, Hochwasser und Erdbeben zerst rt werden. Dabei werden auch wertvolle Daten vernichtet. F r viele Firmen hat der Verlust ihrer Daten schwerwiegende Folgen: Kundenadressen sind verloren, ausstehende Zahlungen k nnen Nicht eingefordert werden, die Produktion kann Nicht mehr aufrechterhalten eine gut geplante Datensicherung (Backup) kann einen jederzeit m glichen Datenverlust verhindern. Dazu geh rt auch eine Ablaufplanung f r die Datens icherung, in der der Ablauf der Datensicherung und die Vorgangsweise beim Schadensfall beschrieben bei einem Ungl ck Nicht auch das Backup zerst rt wird, sollte die Aufbewahrung von Datensiche-rungen rtlich entfernt von der EDV-Anlage und in einer sicheren Umgebung erfolgen: F r Privatpersonen bieten sich externe Festplatten an. Diese lassen sich einfach an den Computer anschlie en und k nnen an einem sicheren Ort aufbewahrt werden. F r kleinere Unternehmen eignen sich z.

3 B. Bankschlie f cher zur Datentr geraufbewahrung. Eine Alternative dazu stellt Online Backup dar: Die Datensicherung erfolgt au er Haus, meist in einem Rechenzentrum, und es kann jederzeit darauf zugegriffen werden. IT-Security2** Nicht lizenzierter Ausdruck ** Gr ere Unternehmen (Banken, Versicherungen, Beh rden etc.) haben speziell gesicherte Safes oder R umlichkeiten zur feuersicheren Unterbringung der Sicherungen. Auch k nnen die gesi-cherten Daten auf mehrere Standorte oder Rechenzentren verteilt Bedrohung der Datensicherheit von innen!Mitarbeiter einer Firma k nnen in manchen F llen ein Sicherheitsrisiko sein! Sie geben interne Daten absichtlich oder unabsichtlich weiter: MitarbeiterInnen verraten ihre Passw rter, indem sie diese auf Klebezettel notieren. Unzufriedene MitarbeiterInnen nehmen Daten aus der Firma mit. USB-Sticks und Notebooks mit wichtigen Daten gehen verloren. Verseuchte Datentr ger (z. B. USB-Sticks) schleusen Malware in das Unternehmen Beispiele: Eine Bankmitarbeiterin will vertrauliche Unterlagen zu Hause weiter bearbeiten und schickt sich diese an die eigene E-Mail-Adresse.

4 Leider vertippt sie sich und w hlt die falsche Adresse Mitarbeiter bekommt als angebliches Werbegeschenk einen USB-Stick zugesandt. Er steckt ihn an seinem Arbeitsplatzcomputer an und installiert so unabsichtlich ein E-Mail enth lt im Anhang ein Worddokument. Ein Mitarbeiter will die Datei ffnen und aktiviert dabei die Ausf hrung von Makros. Dadurch wird Malware installiert, die alle erreichbaren Daten verschl sselt und dadurch unlesbar macht. Die Firma wird dann erpresst und eine hohe Summe f r die Wiederherstellung der Daten solche F lle zu vermeiden, werden in firmeninternen Schulungen Mitarbeiter ber Sicherheitsstrategien und Richtlinien zur sicheren Nutzung der EDV Informationen sind wertvollSei sparsam bei der Weitergabe von personenbezogenen DatenGib nur wirklich notwendige Daten weiter: Viele Gewinnspiele werden nur veranstaltet, um Informationen zu sammeln. Beim Download oder der Installation eines kostenlosen Programms sollte keine Angabe von pers nlichen Daten notwendig Daten sind z.

5 B. Geburtsdatum, Wohnadresse, E-Mailadresse, Telefonnummer, Einkommen, Beruf, kann passieren, wenn solche Daten in die falschen H nde gelangen? Unerw nschte Werbung wird an die pers nliche Mailadresse geschickt (Spam) Sind Daten einmal ver ffentlicht, hat man keine Kontrolle ber deren Weiterverwendung. Sie k nnen sp ter unerw nscht an anderen Stellen wieder auftauchen. Kinder sind oft leichtfertig bei der Ver ffentlichung von Daten. Erwachsene mit schlechten Absichten k nnen Kinder bel stigen. Bei einem Identit tsdiebstahl bzw. Identit tsmissbrauch verwendet jemand die pers nlichen Daten einer anderen Person zum Einkauf von Waren, Erlangung von Krediten oder Verleumdung durch Versenden Mails ** Nicht lizenzierter Ausdruck **Beispiele f r Identit tsmissbrauch: Eine Frau wird von Freunden darauf aufmerksam gemacht, dass auf ihrem Namen und mit ihren Fotos eine Facebookseite existiert. Auf dieser Seite werden unter ihrem Namen rufsch digende Meldungen ber sie und ihren Arbeitgeber gepostet.

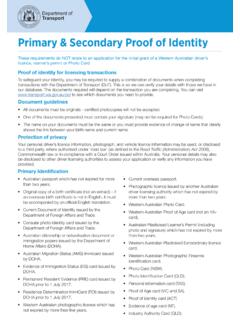

6 Nur eine sofortige Aussprache mit ihrem Chef und eine Anzeige bei der Polizei verhindern eine Frau erh lt Mahnungen von Inkassounternehmen f r Bestellungen, die sie nie gemacht hat. Sie erf hrt, dass gegen sie bereits ein Haftbefehl wegen Betrugs besteht. Betr ger haben unter ihrem Namen umfangreiche Bestellungen get tigt, die Nicht bezahlt S. bemerkt bei der Kontrolle der Kontoausz ge, dass mit seiner Bankomatkarte im Ausland Geld abgehoben wurde. Er erf hrt von der Bank, dass mit Hilfe eines manipulierten Bankomaten seine Bankomatkarte kopiert wurde(Skimming!) und er bei der Eingabe des PIN-Codes beobachtet kann ich meine Daten sch tzen? Sichere Passw rter haben mindestens acht Buchstaben, Zahlen und sollen Nicht leicht zu erraten sein, also kein Geburtsdatum oder Name von Angeh rigen Passwort: mVi1982g! (Merkhilfe: mein Vater ist 1982 geboren!)Schlechte Passw rter: 12345 qwertz geheim hallo boss passwort ..Eine Verschl sselung ist nur so sicher wie das Passwort: Das Passwort soll geheim und regelm ig ge ndert werden.

7 Es soll aus Buchstaben, Ziffern und Sonderzeichen bestehen und eine angemessene Mindestl nge mit mindestens 8 Zeichen kannst die Sicherheit eines Passworts z. B. hier online berpr fen: Verwende f r jeden Zugang ein eigenes Passwort, besonders f r wichtige Konten wie E-Mail und Onlinebanking. Wird immer dasselbe Passwort verwendet, k nnen Betr ger mit einem erbeuteten Passwort auf mehrere wichtige Konten zugreifen. Passwort-Manager speichern sensible Daten wie Nutzernamen und Kennw rter verschl sselt auf der Festplatte des Computers. Man muss sich nur ein einziges Passwort merken. Die Eingabe dieses Haupt-Passwortes gibt alle anderen Passw rter empfehlenswerter kostenloser Passwort-Manager ist das Programm keypass . Besonders auf mobilen Ger ten sollten Daten verschl sselt gespeichert werden: Notebooks k nnen verloren gehen oder gestohlen werden. Oft wiegt der Verlust der Daten wesentlich schwerer als die Kosten der Neubeschaffung des Notebooks. Bei der Datenspeicherung im Internet (Cloud-Computing) darf die Kontrolle ber die Daten Nicht verloren gehen: Es besteht ein erh htes Risiko von unautorisierten (unerlaubten) Zugriffen, wenn Zugangsdaten in falsche H nde von Datendiebst hlen: Pers nliche Daten von acht Millionen Hotelg sten gestohlen.

8 Notebookschwund in den Ministerien. Brite ersteigert Laptop mit Bankdaten bei Ebay. Britisches Verteidigungsministerium: wieder 28 Notebooks sollen vor Verlust und unberechtigter Einsicht und Manipulation gesch tzt r Firmen sind Kundendaten und Finanzdaten wertvoll. Wenn Kundendaten in falsche H nde kommen, k nnen sie z. B. f r Werbung oder sogar f r Betrug (Daten von Kreditkarten) verwendet werden. Finanzdaten k nnen Konkurrenten Einblicke in die Firma ** Nicht lizenzierter Ausdruck **Vertraulichkeit: Daten m ssen vor unbefugter Einsichtnahme gesch tzt werden: Verschl sselung von gespeicherten Daten. Verschl sselte Daten bertragung bei E-Mail, Chat (Instant Messaging), Online-Banking .. Datenzugriff nur f r autorisierte d rfen nur vom behandelnden medizinischen Personal eingesehen werden. Nicht jeder Besch ftigte eines Krankenhauses hat Zugang zu d rfen Adressenlisten von Sch lern Nicht an schulfremde Personen und Firmen auf Notebooks sollten verschl sselt tDaten sollen vollst ndig und unver ndert sein.

9 Eine Ver nderung kann unabsichtlich oder durch einen technischen Fehler passieren. Die Daten d rfen Nicht durch einen unautorisierten Zugriff ge ndert : Frau irrt mlich f r tot erkl rt: Drei Wochen nach dem Tod ihrer Mutter wurde auch deren 66-j hrige Tochter f r tot erkl rt. Weil sie keine Pension mehr erhielt, meldete sich die Frau bei der Sozialversicherungsanstalt. Dort waren nach dem Tod der Mutter Nicht nur deren Daten, sondern auch gleich alle Daten der Tochter aus dem Computer gel scht worden. Verf gbarkeitSystemausf lle sollen verhindert werden, damit der Zugriff auf die Daten zuverl ssig gew hrleistet ist. Unser Leben ist in hohen Ausma auf die Zuverl ssigkeit von Computersystemen angewiesen!Meldung : Eine technische St rung hat am Neujahrstag sterreichweit Bankomatkassen lahm-gelegt. Die Zahlung mit Karte war stundenlang Nicht m glich. Erst am Nachmittag konnte die Betrei-berfirma den Ausfall Daten werden gesetzlich gesch tzt!Die EU-Datenschutz-Grundverordnung (DSGVO) regelt den Schutz personenbezogener Daten wie z.

10 B. Adresse, Geburtsdatum, Telefonnummer, Religionsbekenntnis etc. Datengeheimnis: Personenbezogene Angaben d rfen ohne vorherige Zustimmung des Betroffenen nur in speziellen F llen weitergegeben werden. Recht auf Auskunft: Jeder kann Auskunft ber die zu seiner Person verarbeiteten Daten verlangen. Fachbegriffe:Verantwortlicher ist eine Person oder Organisation, die dar ber entscheidet, welche personen-bezogenen Daten gespeichert kann zum Beispiel der Chef einer Firma ist eine Person oder Organisation, die diese Daten speichert. Das kann z. B. der Buchhalter sein, der Daten von einem Unternehmer f r die Lohnverrechnung erh ist eine Person, deren Daten gespeichert wurden und dar ber Auskunft verlangen ** Nicht lizenzierter Ausdruck ** Recht auf Richtigstellung oder L schung: Falls Daten unrechtm ig oder unrichtig gespeichert worden sind, kann ihre Richtigstellung oder L schung durchgesetzt : Herr X m chte einen Handyvertrag abschlie en, dieser wird ihm aber verweigert.