Transcription of Note technique Recommandations de sécurité …

1 P R E M I E R M I N I S T R ESecr tariat g n ralParis, le 5 juin 2012de la d fenseet de la s curit nationaleNoDAT-NT-001/ANSSI/SDE/NPAgence nationale de la s curit Nombre de pages du document : 10des syst mes d informationNote techniqueRecommandations de s curit relativesaux mots de passeInformationsPersonnes ayant contribu la r daction de ce document:ContributeursR dig parApprouv parDateDivision assistancetechnique, CERT FrDATSDE5 juin 2012 volutions du document :VersionDateNature des mai 2012 Version juin 2012 Corrections de formePour toute remarque:ContactAdresse@m lT l phoneBureau Communicationde l ANSSI51 bd de LaTour-Maubourg75700 Paris Cedex07 71 75 84 04 NoDAT-NT-001/ANSSI/SDE/NP du 5 juin 2012 Page 1 sur 10Pr ambuleMalgr le d veloppement de m canismes d authentification intrins quement plus robustes, l usagedes mots de passe est encore relativement r pandu, notamment pour l authentification sur ANSSI recommande tr s fortement, dans tous les cas o cela est possible, l utilisation de technolo-gies d authentification forte (utilisation de certificats d authentification sur carte puce, utilisation desch ma d authentification plusieurs facteurs etc.)

2 Cependant, l utilisateur n est pas toujours ma tredes choix qui s offrent lui en mati re d authentification. L objet de ce document est donc de guiderl utilisateur dans le choix de mots de passe ad quoi d pend la robustesse d un mot de passe ?Les pr conisations que l on peut retrouver dans les guides de bonne pratique en mati re de robus-tesse de mots de passe sont parfois contradictoires. Certaines Recommandations pr conisent le choix demots de passe de 12 caract res alphanum riques, d autres de 16 lettres, r alit , il n existe pas de r gle universelle. La robustesse d un mot de passe d pend en pratique : de la force intrins que du mot de passe, c est dire sa complexit intrins que1; du m canisme mis en oeuvre pour v rifier le mot de passe et de ses caract ristiques techniques(temps de v rification, m canisme cryptographique sous-jacent notamment) ; du mod le d attaquant consid r . La r sistance contre tous les types d attaquants imaginablesest intrins quement plus difficile atteindre que la simple r sistance aux attaques opportunistespar lesquelles l attaquant va essayer les mots de passe les plus triviaux les uns apr s les autressans connaissance a priori du syst me cible ; ventuellement, en fonction des m canismes techniques mis en oeuvre et du mod le d attaquant,du nombre d authentification rat es autoris es avant blocage d un compte prot g par le mot depasse ; des m canismes d alerte ventuels.

3 Certains syst mes permettent l utilisateur de prendre connais-sance de mani re s re du nombre d checs d authentification infructueux. D autres l veront unealerte destination d un administrateur ou bloqueront le compte de l utilisateur concern .Compte-tenu de ce qui pr c de, il n existe pas de recette miracle pour d terminer coup s r ce qu estun bon mot de passe. Prenons quelques exemples plus concrets :Exemple 1 :Certains syst mes d authentification historiques d coupaient syst matiquement tousles mots de passe de moins de 14 caract res en deux blocs de 7 caract res, sur lesquels taient appliqu sun m canisme de v rification similaire. Sans rentrer dans les d tails techniques, le choix d un tel m -canisme avait pour cons quence le fait que tous les mots de passe de moins de 14 caract res taient peu de chose pr s quivalents en termes de robustesse. Choisir un mot de passe de 14 caract res n taitpas r ellement plus s r que de prendre un mot de passe de 8 caract res (cf.)

4 Annexe).Exemple 2 :Certains syst mes d authentification disposent d un m canisme doublant le tempsde v rification du mot de passe apr s chaque chec d authentification. Ainsi, le temps de v rificationdu mot de passe devient r dhibitoire pour un attaquant apr s seulement quelques essais mesure est efficace, mais uniquement contre un attaquant de niveau basique essayant tous lesmots de passe les plus probables les uns apr s les autres. Il n est pas rare que l observation des changes1. Voir sur le site les fiches techniques "Mot de passe" et "Calculer la force d unmot de passe".NoDAT-NT-001/ANSSI/SDE/NP du 5 juin 2012 Page 2 sur 10entre l utilisateur et la machine sur laquelle il cherche s authentifier fournisse suffisamment d infor-mation l attaquant pour rechercher le bon mot de passe a posteriori (on parle de recherche hors-ligne).Exemple 3 :Certains syst mes d information imposent l utilisateur de prendre un mot de passeextr mement compliqu mais le transmettent ensuite en clair sur le r seau.

5 La complexit du mot depasse choisi sur l utilisateur n a donc qu un impact limit sur la s curit du syst me dans son ensemble,d s lors que l attaquant a la possibilit d couter le changes sur le r final, la d finition d une politique de mot de passe est une op ration complexe. Cette politiquedoit tre ajust e le plus pr cis ment possible afin de garantir le respect des objectifs de s curit sansimposer des contraintes irr alistes pour les Recommandations minimales respecter !A minima, l ANSSI estime que les 8 Recommandations suivantes doivent s appliquer ind pendam-ment de tout contexte. Lorsque les syst mes d information utilis s le permettent, certaines doivent treimpos es des mots de passe diff rents pour vous authentifier aupr s de syst mes particulier, l utilisation d un m me mot de passe pour sa messagerie professionnelle etpour sa messagerie personnelle est proscrire imp un mot de passe qui n est pas li votre identit (mot de passe compos d unnom de soci t , d une date de naissance, etc.)

6 R3Ne demandez jamais un tiers de cr er pour vous un mot de syst matiquement et au plus t t les mots de passe par d faut lorsque les syst mesen vos mots de passe avec une fr quence raisonnable. Tous les 90 jours est un boncompromis pour les syst mes contenant des donn es stockez pas les mots de passe dans un fichier sur un poste informatique particuli rementexpos au risque (exemple : en ligne sur internet), encore moins sur un papier vous envoyez pas vos propres mots de passe sur votre messagerie les logiciels, y compris votre navigateur web, pour qu ils ne se "souviennent"pas des mots de passe en savoir plusPour approfondir les m thodes d attaque sur mots de passe et disposer ainsi de plus d l mentsjustifiant ces Recommandations , le lecteur est invit lire l annexe de ce document qui est une mise jour d une note d information publi e en 2005 par le du 5 juin 2012 Page 3 sur 10 Annexe la note DAT-NT-001/ANSSI/SDE du 5 juin Introduction52 Les diff rentes attaques sur les mots de Attaques par force brute.

7 Attaques par dictionnaires .. Attaques par compromis temps/m moire .. Attaques indirectes ..73 Comment cr er un bon mot de passe ? M thode phon tique .. M thode des premi res lettres ..74 Pourquoi et comment bien g rer les mots de passe ? Politique de gestion des mots de passe .. Sensibilisation l utilisation de mots de passe forts .. Mot de passe initial .. Renouvellement des mots de passe .. Les crit res pr d finis pour les mots de passe .. Confidentialit du mot de passe .. Configuration des logiciels .. Utilisation de mots de passe diff rents .. Utilisation de mots de passe non rejouables (One Time Password) .. Mettre en place un contr le syst matique des mots de passe ..95 Lorsque possible, pr f rer l usage de certificats d authentification sur carte puce !9 NoDAT-NT-001/ANSSI/SDE/NP du 5 juin 2012 Page 4 sur 101 IntroductionL utilisation de mots de passe forts est l une des briques de base dans la s curisation d un syst med information.

8 Malheureusement cette premi re tape est souvent absente dans la politique de s curit .Il est par cons quent assez fr quent de trouver des comptes avec des mots de passe triviaux, sans motde passe ou avec des mots de passe par d note a pour but : de sensibiliser les utilisateurs de syst me d information sur l int r t d avoir des mots de passeforts ; de sensibiliser les administrateurs sur l int r t de mettre en place un contr le syst matique de laqualit des mots de passe ; de sensibiliser les concepteurs d application sur l importance d une politique compl te et coh -rente concernant l utilisation et la gestion des mots de passe ; de pr ciser les limites de la s curit apport e par les mots de Les diff rentes attaques sur les mots de passeAfin d viter qu un mot de passe ne soit facilement retrouv par un outil con u cet effet, il peut tre int ressant de conna tre les diff rentes m thodes utilis es par les outils automatis s pour d couvrirles mots de passe.

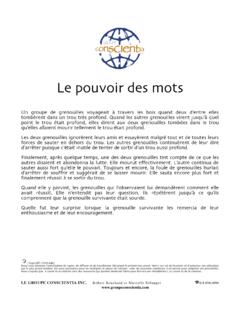

9 Dans la plupart des cas, ce sont les empreintes (valeur de sortie d une fonctionde hachage) des mots de passe qui sont stock es sur le syst me. Les attaques sur les mots de passeconsistent donc calculer des empreintes et les comparer celles contenues dans les fichiers de motsde outre, toute faiblesse dans les sch mas de mot de passe peut faciliter ces attaques. Il convientdonc d en tenir compte pour choisir le bon mot de passe. Par exemple, pour les syst mes Microsoft,lorsque leHash LMest utilis , si un attaquant a r cup r le hash du mot de passe, il pourra r cup rer lemot de passe originel en un temps tr s raisonnable l aide, par exemple, des Rainbow Tables. En effet,dans ce mode, il n y a pas de diff rences entre les minuscules et les majuscules et la complexit ne peutpas d passer 7 caract res par construction. Aussi, dans les param tres de s curit locaux Windows,il convient d emp cher le stockageHash LMapr s changement de mot de passe.

10 Le sch ma qui suitillustre le principe de fonctionnement duHash LM:Figure1 Description duHash LMNoDAT-NT-001/ANSSI/SDE/NP du 5 juin 2012 Page 5 sur 101. La casse du mot de passe n est pas g r e. Il peut donc tre consid r que tout est en Le mot de passe est s par en 2 mots de 7 caract Lorsque le mote de passe a une longueur inf rieure 14 caract res, il est compl t par descaract res Une fonction de hashage est appliqu e chaque Les deux hashs concat n s constituent leHash Attaques par force bruteCette attaque consiste tester toutes les combinaisons possibles d un mot de passe. Plus il existede combinaisons possibles pour former un mot de passe, plus le temps moyen n cessaire pour retrouverce mot de passe sera mot de passe, d une longueur minimale de douze caract res et constitu d au moins trois desquatre groupes de caract res enonc s ci-dessus (minuscules, majuscules, caract res sp ciaux et chiffres),ne pourra pas en g n ral tre d couvert par cette attaque dans un temps Attaques par dictionnairesCette attaque consiste tester une s rie de mots issus d un dictionnaire.